CVE-2021-33739是一個UAF漏洞,成因是由于在對象CInteractionTrackerBindingManagerMarshaler與對象CInteractionTrackerMarshaler雙向綁定的前提下,再對雙方綁定進行解綁,CInteractionTrackerMarshaler指向前者的指針雖被清除,但CInteractionTrackerBindingManagerMarshaler中指向CInteractionTrackerMarshaler的指針仍然存在,之後釋放CInteractionTrackerMarshaler對象,CInteractionTrackerBindingManagerMarshaler中的指針仍然指向被free的核心位址,進而導緻UAF漏洞。

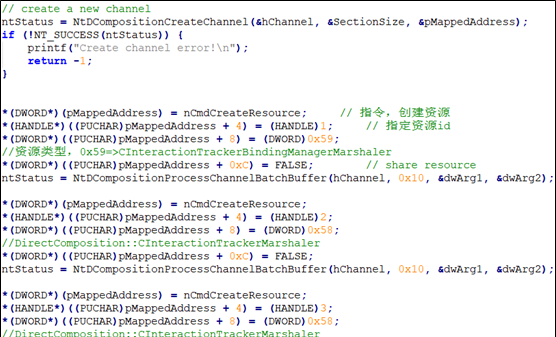

首先建立一個CInteractionTrackerBindingManagerMarshaler(id=1)和兩個CInteractionTrackerMarshaler對象資源(id=2、3)。建立方式是利用使用者态win32u.dll子產品的導出函數NtDCompositionProcessChannelBatchBuffer,通過和信道關聯的緩沖區pMappedAddress指定建立資源類型(ResourceType)和指令(nCmdCreateResource),在核心中建立指定id的相應資源。信道通過調用函數NtDCompositionCreateChannel建立。

系統調用NtDCompositionProcessChannelBatchBuffer支援的指令如下,每個指令都有自己不同的緩沖區大小和格式。目前漏洞涉及到了其中的nCmdCreateResource(1)、nCmdReleaseResource(3)、nCmdSetResourceBufferProperty(12)。

nCmdCreateResource指令對應的緩沖區(pMappedAddress)格式和大小:

調用後,執行至win32kbase!DirectComposition::CApplicationChannel::CreateResource,再根據isSharedResource參數執行CreateInternalSharedResource或CreateInternalResource,漏洞在CreateInternalResource中。

win32kbase!DirectComposition::CApplicationChannel::CreateInternalResource根據Resource Type建立不同資源對象。

對象全部建立成功後,指定處理指令nCmdSetResourceBufferProperty,将兩種不同類型指令進行綁定。緩沖區格式如下:

該指令将執行至CInteractionTrackerBindingManagerMarshaler::SetBufferProperty,該函數位于CInteractionTrackerBindingManagerMarshaler對象偏移0xA8處。

如果CInteractionTrackerBindingManagerMarshaler沒有綁定對象,且nCmdSetResourceBufferProperty指令對應pMappedAddress中由使用者指定的EntryID(Data偏移+0x8處)不為0,則将TrackerManager(CInteractionTrackerBindingManagerMarshaler)和兩個Tracker(CInteractionTrackerMarshaler)互相綁定。

由TrackerManager向Tracker的綁定方式是建立一個TrackerEntry結構,指針放在TrackerManager偏移+0x38處。TrackerEntry結構大小為32位元組:

pTracker1(QWORD) | pTracker2(QWORD) | entry_id(QWORD) | 1(QWORD)

綁定後的TrackerManager:

而從Tracker向TrackerManager的綁定由SetBindingManagerMarshaler函數實作。該函數先判斷Tracker偏移0x190處指針是否指向待綁定的TrackerManager,在确認未綁定的條件下先将TrackerManager偏移0x14處的資源引用值加1,接着在Tracker對象偏移0x190處寫入TrackerManager對象指針值,實作綁定。

指令完成後,再次執行上一步nCmdSetResourceBufferProperty指令操作,不過變動是需要指定EntryID為0(szBuff+0x8)。

再次執行至SetBufferProperty,此時流程将進入另一分支,因為此時在TrackerManager對象偏移0x50處值由0變成1,應該和TrackerEntry關聯。之後又根據使用者給的Tracker1和Tracker2二者ID從channel對象關聯的pMappedAddress中取出各自對應下标的指針值,和TrackerManager中TrackerEntry綁定的兩個Tracker ID進行比較,相同則繼續,不同則跳轉至綁定分支。

順利執行下來,又對使用者指定的EntryID判斷為0的話,将調用RemoveBindingManagerReferenceFromTrackerIfNecessary,該函數将解除TrackerManager和Tracker的綁定關系。然而漏洞就是出現在此處,因為RemoveBinding...函數隻是将Tracker中的TrackerManager指針值置0,而TrackerManager中的TrackerEntry仍然存在。

之後釋放(nCmdReleaseResource)兩個Tracker資源,再調用NtDCompositionCommitChannel送出channel資料後将觸發BSOD。可以看到,最終是在調用CInteractionTrackerBindingManagerMarshaler::EmitBoundTrackerMarshalerUpdateCommands發生錯誤。

目前公開的POC,是利用構造的Palette對象去占用被釋放的兩個Tracker的原本空間,之後再借助NtDCompositionCommitChannel觸發利用。

每釋放一個Tracker,就緊接着通過大量建立Fake_Palette對象的方式去占用目标空間。為了能準确地實作占用,構造的Fake_Palette對象大小應和原本被釋放的Tracker對象大小一緻,可以在之前的windbg中使用指令!pool中看到Tracker的size為0x1A0。

在分析部分,可以知道最終是在CInteractionTrackerBindingManagerMarshaler::EmitBoundTrackerMarshalerUpdateCommands函數除觸發的BSOD。

檢視該函數,可以看到會調用 (*pTracker)+0x50 位址處的函數,應該是原本已釋放Tracker的虛表函數調用。

通過構造Palette,可指定函數調用,POC中選用了nt! SeSetAccessStateGenericMapping,可将16位元組内容寫入可控位址,可用于替換_KTHREAD中的PreviousMode(1:usermode;0:kernelmode),核心中的完整性檢查是在previousmode為1前提下,意味着previousmode被覆寫為0可進行跟高權限操作。

檢視nt!SeSetAccessStateGenericMapping,其中rdx指向channel緩沖區的偏移0xB8處的16位元組。多次調試後發現該位置前8位元組為一個不明指針值,後8位元組為0值,是以覆寫時,向後移動了9位元組,以保證0值覆寫previousmode字段。

POC代碼中似乎還嘗試修改Token,但是rdx不可控,似乎沒起作用。

另外在EmitBoundTrackerMarshalerUpdateCommands中,需要TrackerEntry的ID不為0方才能調用虛表中的函數。但是解綁Tracker2和Tracker3時,TrackerEntry被重新設定為了0,是以POC除了建立Tracker2和Tracker3,還需要建立第三個Tracker(Tracker4)。在綁定和釋放Tracker2和Tracker3且Fake_Palette成功占用二者原來空間後,再綁定Tracker4和TrackerManager,指定TrackerEntry不為0,如POC中的0xffff。

成功占用後的空間情況,可以看到都是大小為0x1A0的相同連續空間分布。

PreviousMode覆寫前後:

之後将shellcode注入winlogon.exe,啟動system權限的cmd.exe。

https://www.anquanke.com/post/id/245427

https://www.zerodayinitiative.com/blog/2021/5/3/cve-2021-26900-privilege-escalation-via-a-use-after-free-vulnerability-in-win32k

https://github.com/Lagal1990/CVE-2021-33739-POC/blob/fbbba006a610f4f269c9aefdf060562d86459bf5/CVE-2021-26868 %26 CVE-2021-33739/exp/exp.cpp

本文來自部落格園,作者:Bl0od

轉載請注明原文連結:https://www.cnblogs.com/zUotTe0/p/15227947.html