作業系統和資料庫系統管理使用者身份鑒别資訊應具有不易被冒用的特點,密碼應有複雜度要求并定期更換。

設定有效的密碼政策,防止攻擊者破解出密碼

1)檢視空密碼帳号并為弱/空密碼帳号設定強密碼

可用離線破解、暴力字典破解或者密碼網站查詢出帳号密鑰的密碼是否是弱密碼

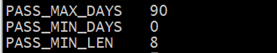

2)修改vi /etc/login.defs配置密碼周期政策

此政策隻對政策實施後所建立的帳号生效, 以前的帳号還是按99999天周期時間來算。

3)/etc/pam.d/system-auth配置密碼複雜度:

在檔案中添加如下一行:

參數含義如下所示:

difok:本次密碼與上次密碼至少不同字元數

minlen:密碼最小長度,此配置優先于login.defs中的PASS_MAX_DAYS

ucredit:最少大寫字母

lcredit:最少小寫字母

dcredit:最少數字

retry:重試多少次後傳回密碼修改錯誤

【注】用root修改其他帳号都不受密碼周期及複雜度配置的影響。

應啟用登入失敗處理功能,可采取結束會話、限制非法登入次數和自動退出等措施。

遭遇密碼破解時,暫時鎖定帳号,降低密碼被猜解的可能性

1)方法一:/etc/pam.d/login中設定控制台;/etc/pam.d/sshd中設定SSH

/etc/pam.d/sshd中第二行添加下列資訊

###########參數解釋############

檢視使用者登入失敗次數

# pam_tally2 --user root

解鎖使用者

# pam_tally2 -r -u root

even_deny_root 也限制root使用者(預設配置就鎖定root帳号);

deny 設定普通使用者和root使用者連續錯誤登陸的最大次數,超過最大次數,則鎖定該使用者

unlock_time 設定普通使用者鎖定後,多少時間後解鎖,機關是秒;

root_unlock_time 設定root使用者鎖定後,多少時間後解鎖,機關是秒;

當對伺服器進行遠端管理時,應采取必要措施,防止鑒别資訊在網絡傳輸過程中被竊聽。

防止遠端管理過程中,密碼等敏感資訊被竊聽

執行如下語句,檢視telnet服務是否在運作

禁止telnet運作,禁止開機啟動,如下圖:

應及時删除多餘的、過期的帳戶,避免共享帳戶的存在。

删除或禁用臨時、過期及可疑的帳号,防止被非法利用。

主要是管理者建立的普通帳号,如:test

# usermod -L user 禁用帳号,帳号無法登入,/etc/shadow第二欄顯示為!開頭

# userdel user 删除user使用者

# userdel -r user将删除user使用者,并且将/home目錄下的user目錄一并删除

加強後如圖

審計範圍應覆寫到伺服器和重要用戶端上的每個作業系統使用者和資料庫使用者;

開啟稽核政策,若日後系統出現故障、安全事故則可以檢視系統日志檔案,排除故障、追查入侵者的資訊等。

檢視rsyslog與auditd服務是否開啟

rsyslog一般都會開啟,auditd如沒開啟,執行如下指令:

auditd服務開機啟動

應保護審計記錄,避免受到未預期的删除、修改或覆寫等。

防止重要日志資訊被覆寫

讓日志檔案轉儲一個月,保留6個月的資訊,先檢視目前配置,

需要修改配置為下圖所示:

作業系統遵循最小安裝的原則,僅安裝需要的元件和應用程式,并通過設定更新伺服器等方式保持系統更新檔及時得到更新。

關閉與系統業務無關或不必要的服務,減小系統被黑客被攻擊、滲透的風險。

禁用藍牙服務

禁止藍牙開機啟動

應通過設定終端接入方式、網絡位址範圍等條件限制終端登入。

對接入伺服器的IP、方式等進行限制,可以阻止非法入侵。

1) 在/etc/hosts.allow和/etc/hosts.deny檔案中配置接入限制

最好的政策就是阻止所有的主機在“/etc/hosts.deny”檔案中加入“ ALL:ALL@ALL, PARANOID ”,然後再在“/etc/hosts.allow” 檔案中加入所有允許通路的主機清單。如下操作:

編輯 hosts.deny檔案(vi /etc/hosts.deny),加入下面該行:

編輯hosts.allow 檔案(vi /etc/hosts.allow),加入允許通路的主機清單,比如:

ftp: 202.54.15.99 foo.com //202.54.15.99是允許通路 ftp 服務的 IP 位址

//foo.com 是允許通路 ftp 服務的主機名稱。

2) 也可以用iptables進行通路控制

應根據安全政策設定登入終端的操作逾時鎖定。

設定登入逾時時間,釋放系統資源,也提高伺服器的安全性。

/etc/profile中添加如下一行

改變這項設定後,必須先登出使用者,再用該使用者登入才能激活這個功能。

如果有需要,開啟螢幕保護功能

設定螢幕保護:設定 -> 系統設定 -> 螢幕保護程式,進行操作

對Linux系統的安全性提升有一定幫助。

防止拒絕服務攻擊

TCP SYN保護機制等設定

1)打開 syncookie:

# echo“1”>/proc/sys/net/ipv4/tcp_syncookies //預設為1,一般不用設定

表示開啟SYN Cookies。當出現SYN等待隊列溢出時,啟用cookies來處理,可防範少量SYN攻擊,預設為0,表示關閉;

2)防syn 攻擊優化

用vi編輯/etc/sysctl.conf,添加如下行:

進入SYN包的最大請求隊列.預設1024.對重負載伺服器,增加該值顯然有好處.可調整到2048.

為曆史的指令增加登入的IP位址、執行指令時間等

1)儲存1萬條指令

2)在/etc/profile的檔案尾部添加如下行數配置資訊:

##source /etc/profile讓配置生效