防火牆分軟體防火牆與硬體防火牆。

v 軟體防火牆:運作在IOS系統之上的一個應用,通過應用指定出入網規則。

v 硬體防火牆:功能更強大,漏洞少,狀态化。

狀态化可以了解為當使用者通過該防火牆連接配接,那麼防火牆會在本地生成一張連接配接表,當下次再來連接配接直接允許或拒絕。更快的通過防火牆,省去了一條一條查規則過的繁瑣過程。

ASA是思科的防火牆産品,它是一台狀态化防火牆。

預設情況下,ASA對TCP、UDP協定提供狀态化連接配接,但ICMP是非狀态化,不緩存。

ASA安全優先:狀态換>ACL通路控制>預設政策。

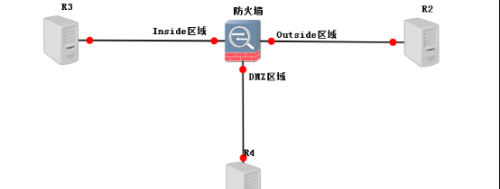

ASA将防火牆預設将網絡劃分成三個區域:

v Inside區域:内網入口,優先級預設為100。

v Outside區域:外網入口,優先級模預設為0。

v DMZ區域:非軍事化區域,優先級預設為50。一般用于存放WEB伺服器。

預設政策:

v Inside區域可以通路DMZ區域和Outside區域網絡。

v DMZ區域可以通路Outside區域網絡。不可通路Inside區域網絡。要想實作通路需要借助ACL。

v Outside區域不可通路Inside區域和DMZ區域網絡。要想實作通路需要借助ACL。

ASA指令與交換路由裝置指令差別:

項

差別

Telnet和SSH遠端管理

必須定義允許網段

接口位址配置

必須定義接口名,和安全級别,預設inside為内接口,安全級别為100。Outside為外接口,安全級别為0。

路由

根據接口名定義方向。

ACL

需要指令ACL,在全局模式應用于接口。掩碼都為正掩碼。

NAT

根據内接口定義内網,根據外接口轉換到外網。必須相同編号,編号0表示NAT豁免。

SSH預設賬号密碼

賬号:pix 密碼:passwd配置的密碼。

思科ASA相關指令:

指令

描述

(config)# hostname 主機名

配置主機名

(config)# telnet 192.168.0.0 255.255.255.0 inside

允許該網段Telnet遠端防火牆

(config)# telnet timeout 5

配置Telnet的逾時時間

(config)# domain-name asa.com

配置SSH的域名

(config)# crypto key generate rsa modalus 1024

配置SSH的密鑰算法強度

(config)# ssh 192.168.0.0 255.255.255.0 inside

允許該網段SSH遠端防火牆

(config)# ssh verion 2

配置SSH的版本

(config)# enable password 123

配置Enable密碼

(config)# passwd 123

配置遠端登入密碼

(config-if)# nameif outside

配置接口名

(config-if)# sercurity-level 100

配置接口安全級别

(config-if)# ip add 位址 掩碼

配置接口位址

(config)# access-list 名字 permit 源IP 掩碼

配置标準ACL

(config)# access-list 名字 permit 協定 源IP 掩碼 目标IP 掩碼 eq 端口号

配置擴充ACL

(config)# access-group 名字 in interface 接口名

應用ACL到接口

(config)# route接口名 目标網段 掩碼 下一跳位址

配置靜态路由

(config)# route outside 0 0

配置預設路由

(config)# nat((inside) 1 192.168.1.0 255.255.255.0

定義要NAT的私網位址

(config)# global (outside) 1 202.96.134.10-202.96.134.100

動态NAT

(config)# global (outside) 1 interface(外網接口)

PAT

(config)# static (dmz,outside) 202.96.134.1 192.168.1.1

靜态NAT

(config)# static (dmz,outside) tcp interface 80 192.168.1.1 80

靜态PAT(一般用于WEB釋出)

(config)# nat-control

開啟NAT控制

(config)# nat (inside) 0 access-list 名字

NAT豁免

# show xlate

檢視NAT轉換情況

# clear xlate

清除NAT轉換情況

# show conn detail

檢視防火牆緩存表(conn表)

# write memory

儲存配置到NV

# write erase

清除NV的配置

(config)# clear configure all

清除running所有配置

(config)# clear configure access-list

清除所有ACL的配置

注:

NAT控制:當網絡經過防火牆時必須進行NAT轉換。

NAT豁免:當開啟NAT控制時,為了避免NAT控制,根據ACL定義來自某網段的流量經過防火牆時無需進行NAT轉換。

思科防火牆的WEB管理方式叫做ASDM。

ASDM是一種圖形化管理防火牆的方式。

部署ASDM步驟:

v 從TFTP伺服器導入ASDM的鏡像

# copy tftp flash

v 啟動防火牆HTTPS服務

# http server enable

v 允許HTTPS接入

# http 192.168.1.0 255.255.255.0

v 指定ASDM鏡像位置

(config)# asdm p_w_picpath disk 0:/asdm-602.bin

v 配置用戶端遠端登入使用者名和密碼

(config)# username a password 123 privilege 15

v PC安裝JAVA環境,安裝Fille,然後通過浏覽器通路ASA即可。

思科裝置日志收集步驟:

本地日志收集:

(config)# clock timezone peking 8

配置時區

(config)# clock set 10:39:00 21 june 2017

配置本地時間

(config)# logging enable

開啟日志記錄

(config)# logging buffered informational

設定日志記錄的資訊級别

# show logging

檢視日志

# clear logging buffer

清除日志

配置ASDM日志:

(config)# logging asdm informational

定義ASDM日志的資訊級别

(config)# clear logging asdm

清除ASDM的日志

配置日志伺服器:可以使用用戶端軟體檢視收集日志。

(config)# username ren password 123

定義使用者名和密碼

(config)# logging timestamp

啟動時間戳

(config)# logging trap infomational

定義日志記錄的資訊級别

(config)# logging host insdie 192.168.1.1

定義用戶端主機位址

PC安裝firewall analyzer工具,輸入相應的使用者名和密碼即可。