文/玄魂

目錄

前言...

1.1 點選劫持(clickjacking attacks)...

1.2 Frame Bursters.

1.3 The X-Frame-Options.

1.3.1 X-Frame-Options.

1.3.2 Apache配置X-Frame-Options.

1.3.3 Nginx 配置X-Frame-Options.

1.3.4 IIS配置X-Frame-Options.

1.4 浏覽器相容性...

“Clickjacking(點選劫持)是由網際網路安全專家羅伯特·漢森和耶利米·格勞斯曼在2008年提出的。

是一種視覺欺騙手段,在web端就是iframe嵌套一個透明不可見的頁面,讓使用者在不知情的情況下,點選攻擊者想要欺騙使用者點選的位置。”

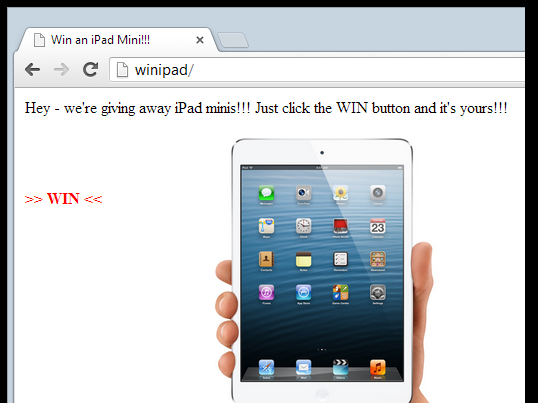

假設你通路一個web站點并看到如下的頁面:

免費的午餐誰都喜歡,當你滿懷期待的點選按鈕“WIN”的時候,恭喜你,你已經被點選劫持了。你實際點選的連結如下:

這是登入網上銀行之後的一個轉賬連結,轉移你的全部資産給Kim Dotcom先生。但是你根本你沒有看到這個頁面,像做夢一樣。這隻是一個簡單的示例,實作上在網上銀行轉賬不會這麼簡單,但是卻告訴我們一個道理,通路網頁和看魔術表演一樣,看到的不一定都是真的。

下面我們具體讨論下點選劫持的内部機制,和防禦措施。

點選劫持的表象一般是使用者點選了頁面的A元素,但是實際上接收點選事件的卻是另外一個元素。

現在改變下頁面内個元素的透明度,再來看下剛才的頁面。

我們可以看到,在ipad頁面是上部還有個層,實際上是一個iframe,現在的透明度為50%,實際的頁面中它的透明度為0%,雖然被隐藏不可見,但是随時都可以被激活。

在 Firefox的3D視圖下,觀察這個頁面更明顯。

被隐藏的iframe在IPAD頁面的上部,同時轉款的連結正好在“WIN”的上方,因為設定了透明度,使用者隻能看到“WIN”,但實際點選的是轉款。

攻擊者的頁面内容可能是這樣的:

代碼就是這麼簡單,下面我們觀察一下點選“WIN”時實際上點選“轉款”連結時的http請求資訊。

下面我們讨論下針對點選劫持的基本防禦方法。

X-Frame-Options HTTP 響應頭,可以訓示浏覽器是否應該加載一個iframe中的頁面。網站可以通過設定X-Frame-Options阻止站點内的頁面被其他頁面嵌入進而防止點選劫持。

X-Frame-Options共有三個值:

DENY

任何頁面都不能被嵌入到iframe或者frame中。

SAMEORIGIN

頁面隻能被本站頁面嵌入到iframe或者frame中。

ALLOW-FROM URI

頁面自能被指定的Uri嵌入到iframe或frame中。

在站點配置檔案httpd.conf中添加如下配置,限制隻有站點内的頁面才可以嵌入iframe。

配置之後重新開機apache使其生效。該配置方式對IBM HTTP Server同樣适用。

如果同一apache伺服器上有多個站點,隻想針對一個站點進行配置,可以修改.htaccess檔案,添加如下内容:

到 nginx/conf檔案夾下,修改nginx.conf ,添加如下内容:

重新開機Nginx服務。

在web站點的web.config中配置:

桌面浏覽器:

本文轉自玄魂部落格園部落格,原文連結:http://www.cnblogs.com/xuanhun/p/3610981.html,如需轉載請自行聯系原作者