伺服器自身的安全性能是重中之重,猶如大樓的地基,如果地基不足夠的安全、穩定,那麼伺服器上的伺服器及起資料就很容易當掉或丢失,也就是說伺服器本身不夠安全,服務和資料的安全和穩定就無從談起!

即使是對于系統本身非常熟悉的“老手”也不一定能保證資料庫沒有任何安全漏洞,那麼我們怎樣才能通過盡可能簡單的方法來保證我們伺服器的安全呢?

答案就是Nessus!提供完整的電腦及伺服器漏洞掃描服務, 并随時更新其漏洞資料庫。

Nessus特點:

1)不同于傳統的漏洞掃描軟體, Nessus 可同時在本機或遠端上搖控, 進行系統的漏洞分析掃描。

2)其運作效能能随着系統的資源而自行調整。如果将主機加入更多的資源(例如加快CPU速度或增加記憶體大小),其效率表現可因為豐富資源而提高。

3)可自行定義插件(Plug-in)

4)NASL(Nessus Attack Scripting Language) 是由 Tenable 所開發出的語言,用來寫入Nessus的安全測試選項。

5)完整支援SSL (Secure Socket Layer)

6)支援掃描多種伺服器系統并且是開源軟體。

Nessus從4.2版本之後就有原來的C/S架構改為B/S架構(浏覽器和伺服器結構),直接可以在浏覽器中對遠端或本地伺服器進行漏洞掃描。

下載下傳Nessus:

Nessus官網:http://www.nessus.org

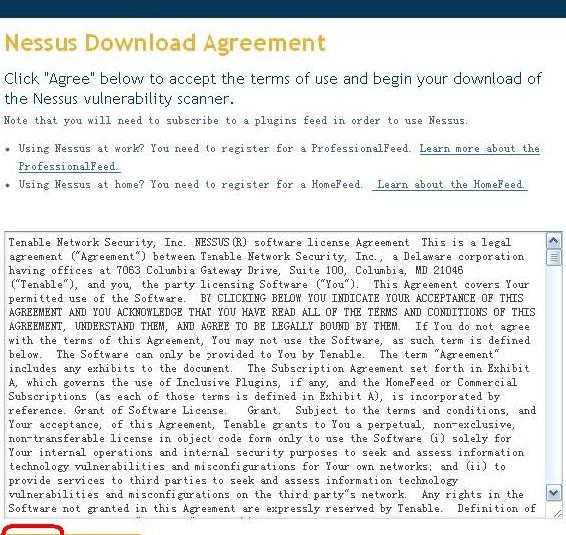

Nessus軟體現在位址:http://www.nessus.org/products/nessus/nessus-download-agreement 輸入位址之後将顯示詢問是否同意遵守協定的界面:

點選标注内容進入下載下傳頁面,可以發現提供了多種版本,根據自己的需要下載下傳相應的版本:由于我的測試機是Centos5.2/32位系統,是以我就選擇了第一個:Nessus-4.4.1-es5.x86_64.rpm

下載下傳的方法根據自己的興趣

安裝Nessus:

安裝的方法非常簡單,如果所示:

正如紅線标注的,安裝完成之後需要到官網進行注冊,如果不注冊将得不到有關的插件,服務将不能啟動!是以就乖乖的到紅線标注的網址進行注冊吧!打開網頁如圖所示:

如圖,有兩個版本,由于這裡這是用來進行實驗,是以我們選擇家庭版(home),另一個版本是要掏錢滴。然後又是一個詢問你是否同意條款的網頁,當然選擇同意。接下來進入一個資訊登記的頁面,按照要求寫入相應的内容(郵箱千萬不能寫錯,注冊号碼會發到郵箱的)。

填寫完畢、送出之後到你的郵箱裡領取注冊碼,在這封郵件裡會告訴你不同的系統接下來怎麼操作,我的操作如下:

之後就是漫長的等待...,不要急,一直等下去就行了,直到出現如下内容表示插件安裝完畢:

使用Nessus:

啟動Nessus服務:

添加登入使用者及密碼:

使用者添加成功,接下來我們就要通過浏覽器對其進行進一步配置,直到最後的漏洞掃描。

通過浏覽器通路本伺服器IP,我的就是:https://192.168.1.222:8834(是https協定和此服務預設的8834端口)。我的打開使用者登入頁面:

輸入剛剛建立的帳号和密碼->登入,出現一個說明資訊頁面點選Ok:

之後進入真正的操作頁面,顯示有Report(報告),Scans(掃描),Policies(政策),Users(使用者)四個選項,接下來就可以在相應的選項下選擇相應的政策進行漏洞個掃描了。

接下來我們進入Policies(政策)選項,制定一套我們要使用的掃描政策,我們能夠看見有四套可供使用的政策。

接下來我們點選“Add”選項,根據自己的需要來定制一套自己的掃描政策,“Name”為這套政策的名字,“Visibility”為這套政策的屬性,如果是Private表示這套政策隻有我們自己這個使用者可以使用,如果是Share,表示所有的使用者都可以使用這套政策。我們可以看到每套政策需要四個步驟來完成:

由于是測試,我就把“General”這一步中所有的掃描項目都勾上了...,大家根據自己的需要各個選項的意思也都很好了解,點選“Next”進入下一步“Gredentials”:

選擇之後,輸入相應的root使用者密碼之後,我直接就進入了下一步->選擇掃描要用的插件:

由于是測試,是以就用了所有的插件,哈哈..,大家可以根據自己的需求進行選擇,這裡隻是示範...,然後進入制作掃描政策的最後一步,不進行任何設定,直接點選右下角的“Submit”,至此,一套毛毛糙糙的掃描政策已經做成了..

接下來就是将這個政策添加到掃描任務中,進行執行,具體操作如下:

進入Scans選項,将剛才制定的掃描政策進行如下添加:

上述内容添加完畢之後,可以直接點選右下角的

選項,執行這個掃描任務,此時我們可以在Scans選項中看到正在執行的掃描任務以及其執行狀态,如圖:

等待一段時間之後,到其執行完之後,我們可以在“Reports”選項中看到執行狀态為“Completed”的報告結果,如圖所示:

接下來我們就可以輕按兩下這個“one”,來檢視掃描的結果了,結果如圖所示:

可以點選各個安全級别的内容檢視詳細的漏洞資訊,根據提示資訊進行采取相應的補防措施,在此就不錯詳細介紹了。

這篇文章隻是給大家介紹一下Nessus最新版本的使用方法,較為精深的技巧還需要大家自己摸索。