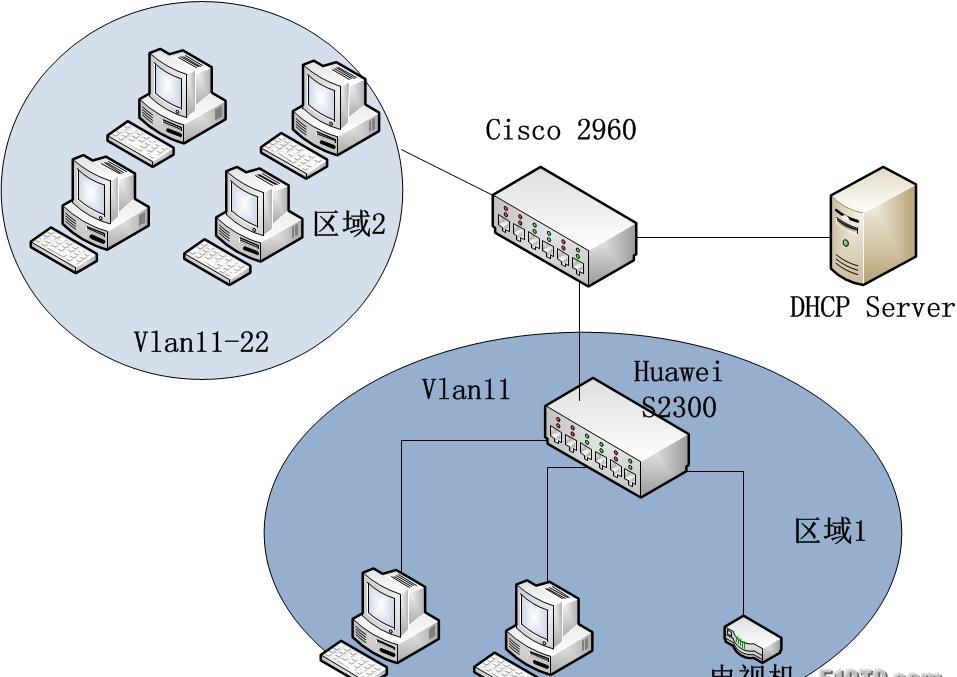

首先說一下環境。這是我們公司内部真是的案例。這是把網絡精簡了一下。如下圖:

區域1中有個電視機機頂盒,該裝置具有DHCP功能(想關閉,但不知道如何關閉)。搞得vlan11中的員工莫名其妙的會活動機頂盒配置設定的IP位址。導緻無法上網。為了解決這個問題,我在cisco2960上配置了acl,拒絕機頂盒為其他交換機上的vlan11配置設定IP位址。方法很簡單.

GX-SW-2960-01#sh ip access-lists

Extended IP access list 100

15 deny udp any any eq bootpc

30 permit ip any any

GX-SW-2960-01#sh run inter f0/44

Building configuration...

Current configuration : 157 bytes

interface FastEthernet0/44

description to_s2318_3

switchport access vlan 11

switchport mode access

ip access-group 100 in

spanning-tree portfast

就這樣,即使其他vlan11的員工想機頂盒發送DHCP請求,DHCP伺服器響應的封包被丢失了。這樣員工的PC隻能從合法的DHCP伺服器擷取IP位址了。

其實我想在S2300交換機上做ACL或mac位址限制,可惜該交換機的功能實在太少,無法實作。我又不想為機頂盒單獨劃分一個vlan,導緻和機頂盒同在一個交換機的PC,還會從機頂盒擷取IP位址。好在人數少,而且又是他們在使用機頂盒。他們也能忍受了。

哎,運維管理,不單純是技術為先!