主動資訊收集

直接與目标互動

無法避免留下通路痕迹

探測目标是否連通

路由跳轉路徑

被屏蔽的會顯示<code>*</code>

ARP協定:位址解析協定,将IP位址轉化為MAC位址。

廣播 - 詢問目标IP位址的MAC位址

使用arping指令檢視區域網路中的IP是否有沖突(如果存在沖突,一定僞造者,進而可能存在ARP攻擊)

使用Netdiscover進行主動/被動方式探測區域網路中存活的機器,檢查ARP請求。

主動模式顧名思義就是主動的探測發現網絡内主機,但是這種方式往往會引起網絡管理者的注意。

參數: -i device: your network device -r range: scan a given range instead of auto scan. 192.168.6.0/24,/16,/8

不發送資料包

被動模式的方法更加隐蔽,但是速度會比較慢,網卡被設定為混雜模式來偵聽網絡内的arp資料包進行被動式探測,這種方式就需要網絡内裝置發送arp包才能被探測到。

-p passive mode: do not send anything, only sniff

HPING3

hping3是一個指令行下使用的TCP/IP資料包組裝/分析工具,通常web服務會用來做壓力測試使

用,也可以進行DOS攻擊的實驗。同樣Hping3隻能每次掃描一個目标。

FPING

使用 FPING 檢視局域中運作了哪些機器

Fping 就是 ping 指令的加強版他可以對一個 IP 段進行 ping 掃描,而 ping 指令本身是不可以對網段進行掃描的。

-a 表示隻顯示存活主機 -g 表示對位址段進行掃描如果不加可以對某個IP進行掃描

Nmap

Nmap,也就是 Network Mapper,最早是 Linux 下的網絡掃描和嗅探工具包。

-sn 參數說明:表示隻 ping 掃描,不進行端口掃描

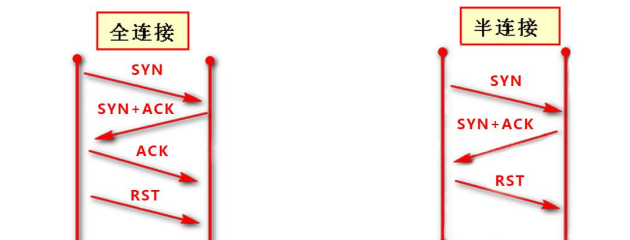

半連接配接掃描不會留下記錄,TCP的全連接配接掃描會被掃描機器留下記錄。

-sS 表示使用 SYN 進行半連接配接掃描

使用nc掃描端口

nc 是 netcat 的簡寫,有着網絡界的瑞士軍刀美譽。因為它短小精悍、功能實用,被設計為一個簡單、可靠的網絡工具。

實作任意 TCP/UDP 端口的偵聽,nc 可以作為 server 以 TCP 或 UDP 方式偵聽指定端口

端口的掃描,nc 可以作為 client 發起 TCP 或 UDP 連接配接

機器之間傳輸檔案

機器之間網絡測速

-nv 表示我們掃描的目标是個 IP 位址不做域名解析

-w 表示逾時時間

-z 表示進行端口掃描